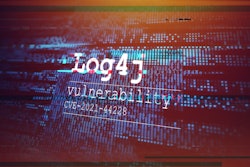

Si está leyendo esto, seguramente es un usuario de sistemas de control industrial (ICS) para controlar sus operaciones de producción o, al menos, estas tecnologías son componentes críticos en las máquinas que utiliza para fabricar sus productos. Es por eso que debe prestar atención a la última alerta de la Agencia de Infraestructura y Ciberseguridad (CISA) sobre las herramientas de ciberseguridad dirigidas a dispositivos ICS/SCADA.

Según la alerta, “El Departamento de Energía (DOE), la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA), la Agencia de Seguridad Nacional (NSA) y la Oficina Federal de Investigaciones (FBI) han publicado este Aviso de Seguridad Cibernética (CSA) conjunto para advertir que ciertos actores de amenazas persistentes avanzadas (APT) han exhibido la capacidad de obtener acceso completo al sistema a múltiples dispositivos de sistema de control industrial (ICS) / control de supervisión y adquisición de datos (SCADA), que incluyen:

· Controladores lógicos programables (PLC) de Schneider Electric,

· PLC Sysmac NEX de Omron y

· Servidores de arquitectura unificada de comunicaciones de plataforma abierta (OPC UA).

Los actores de APT han desarrollado herramientas personalizadas para apuntar a dispositivos ICS/SCADA. Las herramientas les permiten buscar, comprometer y controlar los dispositivos afectados una vez que han establecido el acceso inicial a la red de tecnología operativa (OT). Además, los actores pueden comprometer las estaciones de trabajo de ingeniería basadas en Windows, que pueden estar presentes en entornos de tecnología de la información (TI) u OT, utilizando un exploit que compromete un controlador de placa base ASRock con vulnerabilidades conocidas. Al comprometer y mantener el acceso completo al sistema a los dispositivos ICS/SCADA, los actores de APT podrían elevar los privilegios, moverse lateralmente dentro de un entorno OT e interrumpir funciones o dispositivos críticos”.

Eric Byres, asesor de CISA ICS y director de tecnología de aDolus Technology.

Eric Byres, asesor de CISA ICS y director de tecnología de aDolus Technology.

Un aspecto clave de esta alerta es que destaca tres pasos específicos que los usuarios pueden tomar para ayudar a protegerse contra estos ataques más recientes.

Eric Byres, asesor de CISA ICS y director de tecnología de la firma de ciberseguridad de software ICS, aDolus Technology, dice: “Este es un caso clásico de por qué necesitamos una mejor transparencia y análisis de la cadena de suministro si queremos proteger nuestra infraestructura crítica de los estados nacionales. Muchos de los problemas subyacentes no están en el software creado por los ingenieros de Schneider, sino en el código de terceros proporcionado por una empresa alemana llamada CoDeSys Group. Proporcionan CoDeSys Runtime, un marco diseñado para ejecutar software de sistemas de control industrial. Según la información que solía estar [en el] sitio web de CoDeSys en 2019 (ahora eliminado), el producto CoDeSys Runtime se ha utilizado en más de 350 dispositivos de docenas de diferentes proveedores de OT, y se usa ampliamente en el sector energético, fabricación industrial y los sistemas de Internet de las cosas”.

Esto podría llevar a los usuarios industriales a creer que, si utilizan el software de Schneider, deberían buscar las vulnerabilidades asignadas a los productos de Schneider en la base de datos nacional de vulnerabilidades. Pero Byres dice que las empresas que hacen esto “no encontrarán nada [porque] todas las vulnerabilidades se enumeran como problemas de CoDeSys. Por ejemplo, CVE-2022-22519 no menciona ningún producto afectado”.

Byres agrega que esta Alerta CISA insinúa que ella es "solo la punta del iceberg" en su declaración de que: Esta capacidad puede funcionar contra otros dispositivos basados en CoDeSys según el diseño y la función individuales, y este informe se actualizará a medida que haya más información. se vuelve disponible.

“Hay miles de instalaciones industriales en todo el país que creen que han esquivado la bala porque no usan productos Schneider u Omron. No han esquivado nada, simplemente son blancos fáciles para estos atacantes del estado-nación”, dice.